ทำไมต้อง Cyber Resilience? กับความหมายที่แท้จริง

ตีพิมพ์: หนังสือพิมพ์กรุงเทพธุรกิจ: 30 มกราคม 2563

ทุกระบบที่เชื่อมต่อกับโลกไซเบอร์มีสิทธิถูกเจาะตลอดเวลา ดังนั้นจึงต้องมีการนำหลักการหรือแนวคิด “Cyber Resilience” เข้ามาใช้ในการเตรียมรับมือกับภัยไซเบอร์ของวันนี้และอนาคต

ภัยไซเบอร์ไม่ใช่เรื่องใหม่ แต่ในปัจจุบันภัยไซเบอร์มีความสลับซับซ้อนมากขึ้นกว่าในอดีต เนื่องจากทิศทางการโจมตีทางไซเบอร์ทั่วโลกมีการโจมตีในลักษณะ State-sponsored Attack และในรูปแบบ APT (Advanced Persistent Threat) ที่สนับสนุนโดยรัฐบาลของประเทศต่างๆ แบบลับๆ เพิ่มมากขึ้น โดยมีการขายช่องโหว่ที่ผู้ผลิตยังไม่ถูกค้นพบที่เรียกว่า “Zero-Day Exploit” ในตลาดมืด หรือใน Dark Web

อีกทั้งหลายผลิตภัณฑ์ยังฝัง Backdoor มาจากโรงงาน โดยการร่วมมือกับรัฐบาลในประเทศผู้ผลิต และยังไม่รวมโปรแกรมเจาะช่องโหว่ที่ผู้ผลิตยังไม่ถูกค้นพบของทั้ง CIA และ NSA ที่หลุดออกมาจากกลุ่มแฮกเกอร์ ที่นำมาปล่อยให้ดาวน์โหลดกันทั่วไป

ปัญหาภัยไซเบอร์ในปัจจุบันและอนาคตไม่ใช่แค่ “IT Security” หรือ “Information Security” แต่รวมถึง “OT Security” (Operational Security) ที่ครอบคลุมไปถึงระบบ SCADA/ICS ตลอดจน IOT Security (Internet of Thing Security) ที่มีการเจาะระบบกัน แม้กระทั่งการเจาะกล้องวงจรปิด

ยกตัวอย่าง หลายปีที่ผ่านมามีมัลแวร์ Mirai Botnet ที่เจาะ CCTV มาทำการโจมตีในรูปแบบ DDoS Attack เป็นต้น

ดังนั้นจึงไม่มีระบบออนไลน์ระบบใดที่ปลอดภัย 100% ทุกระบบมีสิทธิ์ถูกเจาะตลอดเวลา 24X7 ดังนั้นเราจึงควรเตรียมการรับมืออยู่เสมอ จึงเป็นที่มาของแนวคิด “Cyber Resilience”

หลายปีที่ผ่านมามีการยกระดับมาตรฐานและกฎระเบียบของหน่วยงานกํากับดูแลสถาบันการเงินในเรื่องความมั่นคงปลอดภัยไซเบอร์ ทั้งในทวีปเอเชียและทั่วโลก

หน่วยงานกำกับดูแลสถาบันการเงิน ตลาดทุน ธุรกิจหลักทรัพย์ธุรกิจจัดการลงทุน ธุรกิจสัญญาซื้อขายล่วงหน้า และธุรกิจประกัน ยกตัวอย่างในประเทศไทย ได้แก่ ธนาคารแห่งประเทศไทย หรือ ธปท. (BOT) สำนักงานคณะกรรมการกำกับหลักทรัพย์และตลาดหลักทรัพย์ หรือ กลต. (SEC) รวมทั้งสำนักงานคณะกรรมการกำกับและส่งเสริมการประกอบธุรกิจประกันภัย หรือ คปภ. (OIC)

ตลอดจนหน่วยงานดูแลสถาบันการเงินในต่างประเทศ ไม่ว่าจะเป็น Monetary Authority of Singapore (MAS) ของสิงคโปร์ Hong Kong Monetary Authority (HKMA) ของฮ่องกง ล้วนแต่ให้ความสำคัญในเรื่อง “Cybersecurity” เป็นประเด็นสำคัญ โดยมีการพัฒนาจาก “Information Security State” มาเป็น “Cybersecurity State” และเข้าสู่ภาวะ ” Cyber Resilience” ในที่สุด

ที่มาขององค์ความรู้”Cyber Resilience”

การทำความเข้าใจ “Cyber Resiliency Engineering Framework (CREF)”

รูปที่1 : Cyber Resiliency Engineering Framework (CREF), 2011

รูปที่2 : Cyber Resiliency DesignPrinciples, 2017

MITRE Corporationได้พัฒนา “Cyber Resiliency Engineering Framework (CREF) (ดูรูปที่ 1) ขึ้นในปี ค.ศ. 2011 โดยมีหลักการในการออกแบบหรือ “Cyber Resiliency Design Principle” (ดูรูปที่ 2) อธิบายแนวคิดนี้ในปี ค.ศ. 2017 มุ่งเน้นไปที่ Advanced Cyber Threat หรือ Advanced Persistent Threat (APT) จึงจำเป็นต้องมีการออกแบบระบบให้มีความพิเศษในการรองรับการโจมตีในรูปแบบนี้โดยเฉพาะ

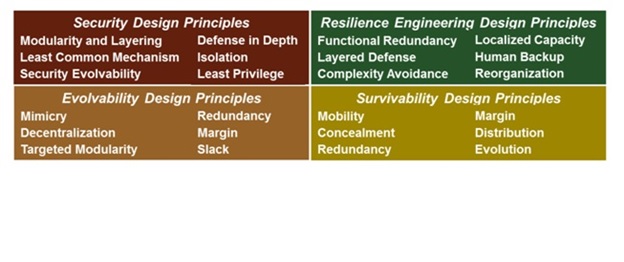

MITRE ได้นำหลักการในการออกแบบใน 4 หัวข้อใหญ่มาใช้ ได้แก่ 1. Security 2. Resilience 3. Evolvability 4. Survivability (ดังรูปที่ 3)

รูปที่ 3 : Representative Examples of Design Principles from Different Specialty Disciplines

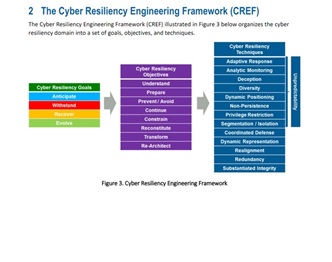

ตัว CREF ได้รับการออกแบบมาอย่างปราณีตโดยแบ่งออกเป็น 3 โดเมนหลัก ได้แก่ 1. Goals 2. Objectives 3. Techniques (ดูรูปที่ 4)

รูปที่ 4: Cyber Resiliency Engineering Framework (CREF)

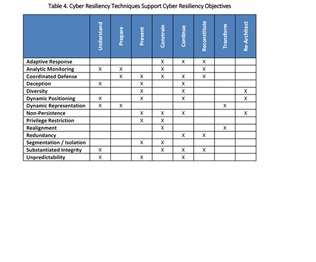

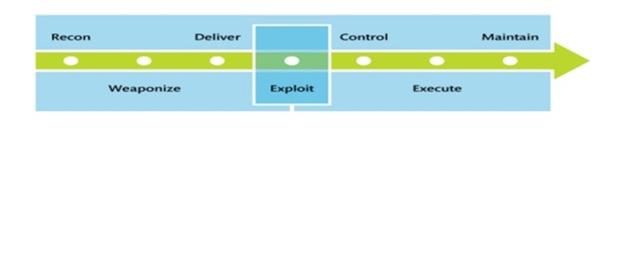

โดย Goals จะแบ่งออกเป็น 4 Goals ได้แก่ 1. Anticipate 2. Withstand 3. Recover 4. Evolve และแบ่ง Objective ออกเป็น 8 Objectives และ 14Techniques โดย Technique จะสนับสนุน Objective (ดังรูปที่ 5) โดย CREF ได้ออกแบบมาให้เหมาะสมกับ Cyber Attack Lifecycle ในปัจจุบัน (ดูรูปที่ 6)

รูปที่ 5: Cyber Resiliency Techniques support Cyber Resiliency Objectives

รูปที่ 6 : Cyber Attack Lifecycle

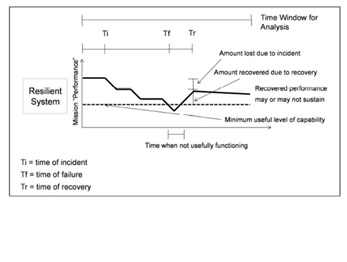

Cyber Attack Lifecycle ได้รับการพัฒนาต่อยอดมาจาก Cyber Kill Chain โดยหลักการของ Cyber Resiliency จะเน้นเรื่องเวลาในการกู้คืนระบบ Time of Recovery (ดังรูปที่ 7)

รูปที่ 7 : Performance Curve Illustrating Aspects of Resilience

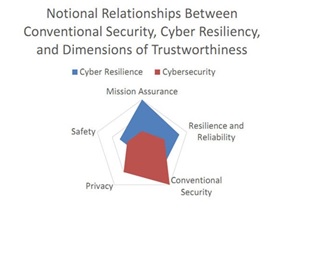

การออกแบบจะคิดถึงความสัมพันธ์ ของ Cybersecurity และ Cyber Resilience (ดังรูปที่ 8 )โดย Cyber Resilience มุ่งเน้นไปที่ Mission Assurance และ Resilience/Availability แต่ Cybersecurity มุ่งไปที่ Privacy และ Conventional Security

รูปที่ 8 : Notional Relationships Among Dimensions of Trustworthiness

ในเอกสาร Cyber Resiliency Design Principles, January 2017 ได้ให้คำจำกัดความของคำว่า “Cybersecurity” หมายถึง การป้องกันต่อความเสียหาย รวมถึงการกู้คืนระบบคอมพิวเตอร์ ระบบการสื่อสารทางอิเล็กทรอนิกส์ การให้บริการสื่อสารทางอิเล็กทรอนิกส์ รวมถึงการปกป้องข้อมูลเพื่อให้อยู่ในสภาพพร้อมใช้, ความถูกต้องครบถ้วน, การรักษาความลับ, การพิสูจน์ตัวตน และการห้ามปฏิเสธความรับผิดชอบ (ดูรูปที่ 9)

รูปที่ 9 : Cybersecurity Definition from MITRE Corporation

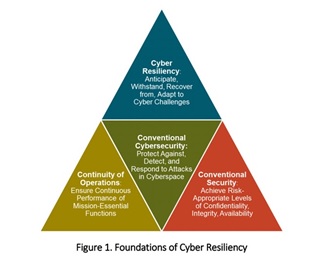

MITRE สรุปหลักการพื้นฐานของ Cyber Resilience ได้เป็นรูปสามเหลี่ยม 4 รูป ดังรูปที่ 10

รูปที่ 10 : Foundation of Cyber Resiliency

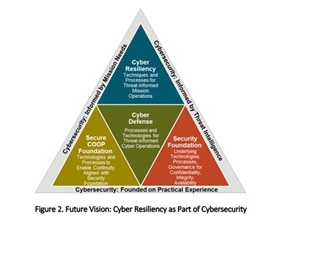

ทาง MITRE เองได้มองภาพในอนาคตว่า Cyber Resilience จะกลายเป็นส่วนหนึ่งของ Cybersecurity ดังรูปที่ 11

รูปที่ 11 : Cybersecurity Resiliency as part of Cybersecurity from MITRE Corporation

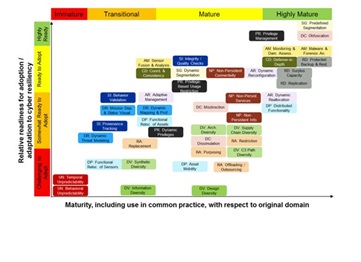

โดยการนำ Cyber Resilience Technique ต่างๆ มาใช้ เป็นไปตามหลักการของ Maturity ตั้งแต่ Immature ไปจนถึง Highly Mature ดังรูปที่ 12

รูปที่ 12 : Relative Maturity and Ease of Adoption for Approaches to Implementing Cyber Resiliency Techniques

ในปัจจุบัน CISO หรือ CSO ทั่วโลก นิยมนำ NIST Cybersecurity Framework และ Cyber Resiliency Engineering Framework (CREF) มาใช้ในการบริหารจัดการปัญหาภัยไซเบอร์ที่นับวันจะมีความสลับซับซ้อนและรุนแรงขึ้น

จะเห็นได้ว่าการบริหารจัดการกับภัยไซเบอร์ในปัจจุบัน นิยมบริหารจัดการในลักษณะ “Threat Orientated Approach”หรือ “Cyber Risk-based Approach” ที่กำลังเป็นทิศทางของหลายองค์กรในระดับโลก โดยที่ผู้บรหารระดับสูงจำเป็นต้องมี Security Mindset ที่ว่า

“ไม่มีระบบใดในโลกนี้ที่ปลอดภัย 100%” จึงต้องมีการนำหลักการ “Cyber Resilience” หรือ “Cyber Resiliency”เข้ามาใช้ในการเตรียมรับมือกับภัยไซเบอร์ของวันนี้และอนาคต