การบริหารความเสี่ยงองค์กรในมุมความเสี่ยงของการคุ้มครองข้อมูลส่วนบุคคล

Enterprise Risk Management in Personal Data Protection Perspective

บทความทางวิชาการว่าด้วยเรื่องการบริหารความเสี่ยงที่องค์กรต้องปฏิบัติตาม พ.ร.บ.คุ้มครองข้อมูลส่วนบุคคล ควรเชื่อมโยงกับการบริหารความเสี่ยงด้านความมั่นคงปลอดภัยสารสนเทศ ในมุมมองที่มีทั้งความต่างและความทับซ้อน หากเข้าใจก็จะปฏิบัติได้ถูกวิธี

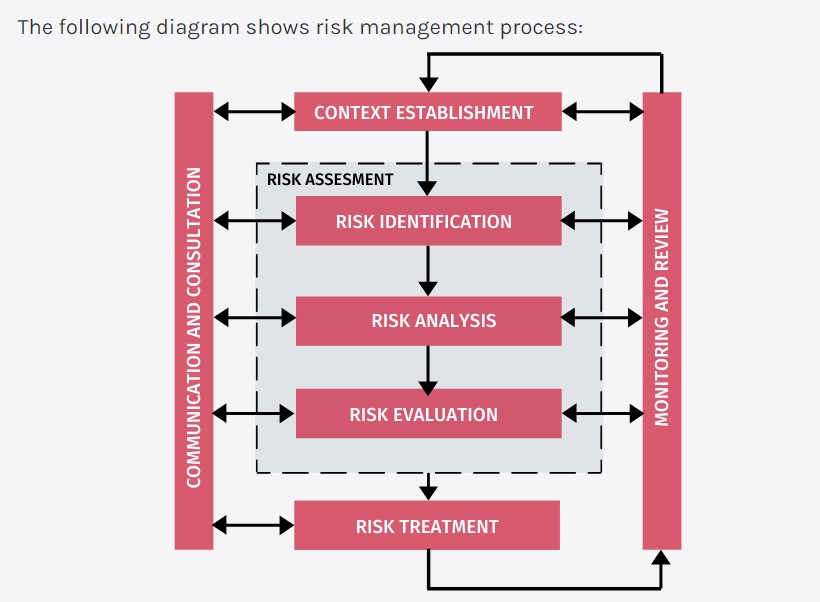

รูปที่ 1 A high level view of the risk management process is specified in ISO 31000:2018 [1]

ปัจจุบันการบริหารความเสี่ยงด้านความมั่นคงปลอดภัยสารสนเทศ ได้มีการอ้างอิงจาก ISO/IEC 27005:2018 ซึ่งเป็นมาตรฐานการบริหารจัดการความเสี่ยงด้านความมั่นคงปลอดภัยสารสนเทศ (Information technology — Security techniques — Information security risk management) สามารถสรุปได้เป็นขั้นตอนดังรูปที่ 1

หลักการสำคัญเกี่ยวกับบริบทขององค์กร (Context Establishment) ในมุมมองการบริหารความเสี่ยงด้านการรักษาความมั่นคงปลอดภัยสารสนเทศจะเน้นไปที่การบริหารความเสี่ยงเพื่อดำรงรักษาไว้ซึ่งหลักการในการบริหารความมั่นคงปลอดภัยสารสนเทศ ได้แก่ การธำรงไว้ซึ่งความลับ (Confidentiality) ความถูกต้องครบถ้วน (Integrity) และสภาพพร้อมใช้งาน (Availability)[2] ซึ่งมีความแตกต่างเกี่ยวเนื่องกับมุมมองด้านการบริหารความเสี่ยงในการคุ้มครองข้อมูลส่วนบุคคล

สำหรับในมุมมองด้านการบริหารความเสี่ยงในการคุ้มครองข้อมูลส่วนบุคคลนั้น เป็นการบริหารความเสี่ยงเพื่อให้สอดคล้องกับหลักการคุ้มครองข้อมูลส่วนบุคคล อ้างอิงจากองค์การเพื่อความร่วมมือและการพัฒนาทางเศรษฐกิจ (OECD) ประกอบด้วย 8 ประการ ได้แก่ การจัดเก็บรวบรวมข้อมูลส่วนบุคคลอย่างจำกัด (Collection Limitation) คุณภาพของข้อมูลส่วนบุคคล (Data Quality) การระบุวัตถุประสงค์ในการประมวลผลข้อมูลส่วนบุคคล (Purpose specification) การใช้ข้อมูลส่วนบุคคลอย่างจำกัด (Use Limitation) การมีมาตรการในการรักษาความมั่นคงปลอดภัย (Security Safeguard) การเปิดเผย (Openness) การมีส่วนร่วมของบุคคล (Individual Participation) และความรับผิดชอบ (Accountability)

โดยขอบเขต (scope) ในการบริหารความเสี่ยงควรครอบคลุมข้อมูลส่วนบุคคลในส่วนของการทำและการจัดเก็บบันทึกรายการประมวลผลข้อมูล (Record of Processing Activities) ได้กำหนดให้ผู้ควบคุมข้อมูลส่วนบุคคล (Data Controller) และผู้ประมวลผลข้อมูลส่วนบุคคล (Data Processor) มีหน้าที่ในการป้องกันข้อมูลส่วนบุคคลไม่ให้รั่วไหลจนทำให้เกิดการเปิดเผยข้อมูลของเจ้าของข้อมูลโดยไม่ได้รับอนุญาตและไม่ได้รับการยินยอมจากเจ้าของข้อมูลส่วนบุคคล (Data Subject)

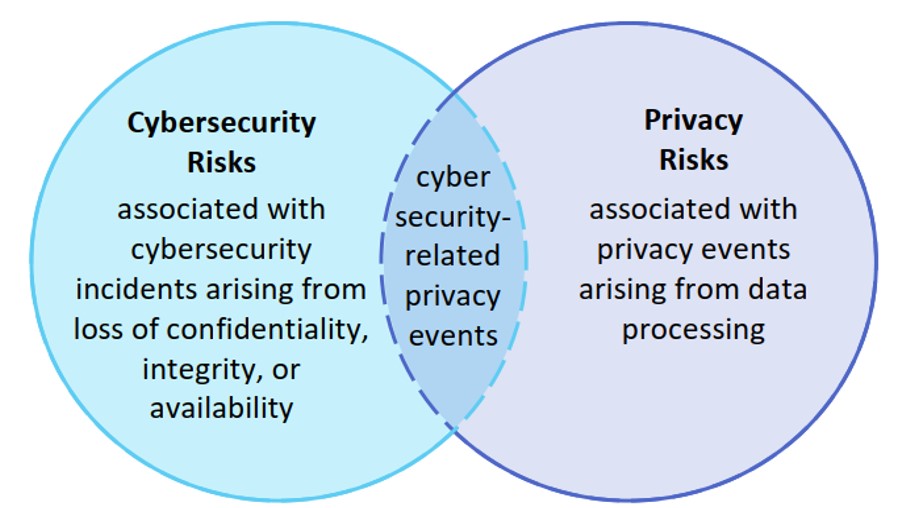

ดังนั้นการบริหารความเสี่ยงด้านความมั่นคงปลอดภัยไซเบอร์ และการบริหารความเสี่ยงในการคุ้มครองข้อมูลส่วนบุคคลจึงมีความสัมพันธ์กัน ดังรูปที่ 2 โดยองค์กรอาจมีการบริหารความเสี่ยงด้านความมั่นคงปลอดภัยไซเบอร์ ครอบคลุมทั้งข้อมูลส่วนบุคคล และข้อมูลที่มีความสำคัญอื่นๆ ขององค์กร และในการบริหารความเสี่ยงในการคุ้มครองข้อมูลส่วนบุคคลองค์กรต้องมีการบริหารความเสี่ยงในเรื่องอื่นๆ นอกเหนือจากเรื่องความมั่นคงปลอดภัยไซเบอร์ด้วย

รูปที่ 2 : ความสัมพันธ์ของความเสี่ยงด้านความมั่นคงปลอดภัยไซเบอร์และความเสี่ยงด้านการคุ้มครองข้อมูลส่วนบุคคล[3]

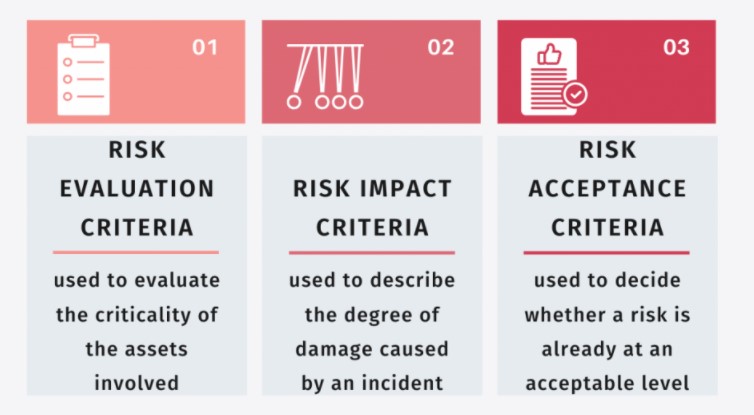

รายละเอียดในขั้นตอน Context Establishment ก่อนขั้นตอนการประเมินความเสี่ยง (Risk Assessment) อ้างอิง ISO/IEC 27005:2018 (ดังรูปที่ 3) มีการกำหนดเกณฑ์ 3 เกณฑ์ ดังนี้

[4] องค์กรควรกำหนดหลักเกณฑ์ในการยอมรับความเสี่ยงให้ชัดเจน ซึ่งขึ้นอยู่กับนโยบายการบริหารความเสี่ยงขององค์กร เป้าหมายขององค์กร วัตถุประสงค์ขององค์กร และผู้มีส่วนได้ส่วนเสีย (Interested of stakeholder) อย่างไรก็ตามองค์กรจะต้องกำหนดระดับความเสี่ยงที่องค์กรยอมรับได้ โดยพิจารณาปัจจัยดังต่อไปนี้

- เกณฑ์การยอมรับความเสี่ยงมีได้มากกว่า 1 หลักเกณฑ์ เช่น องค์กรอาจกำหนดระดับความเสี่ยงที่ยอมรับได้มากกว่า 1 หลักเกณฑ์ แต่ต้องมีการพิจารณาจากผู้บริหารระดับสูง

- เกณฑ์การยอมรับความเสี่ยงอาจแสดงในรูปแบบของประโยชน์ในด้านต่างๆ เช่น ประโยชน์ที่เจ้าของข้อมูลส่วนบุคคลได้รับ หรือประโยชน์ที่องค์กรได้รับ เป็นต้น

- เกณฑ์การยอมรับความเสี่ยงอาจพิจารณาถึงข้อกำหนดในการจัดการความเสี่ยงในอนาคต เช่น ความเสี่ยงจะอยู่ในระดับที่ยอมรับได้ ก็ต่อเมื่อมีการจัดการความเสี่ยงตามแนวทางที่ได้รับการอนุมัติ และตามกรอบระยะเวลาที่กำหนด

จากการวิเคราะห์เกณฑ์การพิจารณายอมรับความเสี่ยง (Risk Acceptance Criteria) พบว่า เกณฑ์ที่สำคัญที่สุดและเป็นคำถามจากผู้บริหารองค์กรหลายแห่ง คือความหมายของระดับความเสี่ยงที่ยอมรับได้ จึงจะได้ขยายความไว้ในที่นี้ ทั้งนี้องค์กรสามารถรับความเสี่ยงได้มากน้อยเพียงใด บริหารความเสี่ยงอย่างไรจึงจะเหมาะสม ในมุมมองของการบริหารจัดการด้านความมั่นคงปลอดภัยสารสนเทศมักจะมุ่งไปที่ผลกระทบต่อธุรกิจ ผลกระทบทางด้านการเงินหรือชื่อเสียงขององค์กร รวมถึงผลกระทบจากการถูกปรับจากหน่วยงานที่มีอำนาจหน้าที่ในการกำกับดูแล

หากแต่ในมุมมองของการบริหารจัดการการคุ้มครองข้อมูลส่วนบุคคลนั้นจะมุ่งไปที่สิทธิของเจ้าของข้อมูล (Right of Data Subject) ซึ่งเป็นมุมมองที่เน้นไปที่ความสำคัญของข้อมูลส่วนบุคคล ไม่ว่าจะเป็นข้อมูลของพนักงานในองค์กร หรือข้อมูลของลูกค้า จัดเป็นข้อมูลส่วนบุคคลทั้งสิ้น ต้องพิจารณาว่าข้อมูลนั้นเป็นข้อมูลที่มีความเสี่ยงต่อสิทธิเสรีภาพของบุคคลนั้นหรือไม่ ซึ่งข้อมูลส่วนบุคคลมีทั้งระดับข้อมูลทั่วไปและข้อมูลที่มีความอ่อนไหว (Sensitive Data) ที่โดยปกติกฎหมายไม่อนุญาตให้จัดเก็บโดยปราศจากการอ้างอิงฐานการประมวลผลซึ่งสอดคล้องกับกฎหมาย ได้แก่ข้อมูลด้านเชื้อชาติ ความคิดเห็นทางการเมือง ข้อมูลชีวภาพ เป็นต้นจากกระบวนการบริหารความเสี่ยงดังกล่าวพบว่า ผลกระทบต่อธุรกิจทั้งด้านการเงินและภาพลักษณ์ขององค์กร ตลอดจนการถูกปรับจากหน่วยงานกำกับดูแล ยังเป็นประเด็นหลักที่ผู้บริหารองค์กรต้องให้ความใส่ใจ ส่วนหลักการในการกำหนด “ความเสี่ยงที่ยอมรับได้” (Risk Appetite) นั้น ผู้บริหารองค์กรควรพิจารณาเรื่องวัตถุประสงค์ (purpose)[6] และประโยชน์จากการประมวลผลข้อมูลส่วนบุคคล (Benefit of Processing) ซึ่งเกิดจากการทำและจัดเก็บรายการประมวลผลข้อมูล (RoPA)

รูปที่ 4 กระบวนการขั้นตอนในการประเมินความเสี่ยงที่มีการพิจารณาเรื่องประโยชน์ของการประมวลผลข้อมูลส่วนบุคคล (Risk Assessment from a Purposes Perspective)[7]

กระบวนการขั้นตอนในการประเมินความเสี่ยงที่มีการพิจารณาเรื่องประโยชน์ของการประมวลผลข้อมูลส่วนบุคคล (Risk Assessment from a Purposes Perspective) ประกอบด้วย 5 ขั้นตอน ดังรูปที่ 4

- กำหนดประโยชน์ของการประมวลผลข้อมูลส่วนบุคคลให้ชัดเจน

- กำหนดความเสี่ยงของการประมวลผลข้อมูลส่วนบุคคล

- ประเมินระดับความเสี่ยงของการประมวลผลข้อมูลส่วนบุคคล

- พิจารณาระดับความเสี่ยงที่ยอมรับได้ (Risk Appetite) โดยพิจารณาจากประโยชน์ที่เจ้าของข้อมูล ( Data Subject) จะได้รับจากการประมวลผลข้อมูลเป็นหลัก ควบคู่กับความเสี่ยงที่อาจเกิดขึ้นจากการประมวลผลดังกล่าว พิจารณากำหนดความเสี่ยงที่ยอมรับได้ โดยไม่ให้เกิดผลกระทบร้ายแรงต่อองค์กร และในขณะเดียวกันไม่ให้เกิดผลกระทบต่อประโยชน์ของเจ้าของข้อมูลด้วยเช่นกัน

การพิจารณาความเสี่ยงที่ยอมรับได้ ยกตัวอย่าง เช่น ความเสี่ยงด้านกลยุทธ์ (Strategic Risk)ความเสี่ยงด้านการดำเนินงาน (Operational Risk) ความเสี่ยงด้านการเงิน (Financial Risk) ความเสี่ยงด้านการปฏิบัติตามกฎระเบียบและกฎหมาย (Compliance Risk)[8] และความเสี่ยงด้านชื่อเสียง (Reputation Risk)

5. จัดการลดความเสี่ยงและพิจารณาความเสี่ยงที่หลงเหลืออยู่ (Residual Risk) ให้อยู่ในระดับที่ไม่เกิน ระดับความเสี่ยงที่ยอมรับได้ โดยใช้หลักการประสานผลประโยชน์ของเจ้าของข้อมูลและประโยชน์ขององค์กร ในขณะที่องค์กรยังสามารถรักษาความมั่นคงปลอดภัยสารสนเทศและคุ้มครองข้อมูลส่วนบุคคลไม่ให้เกิดผลกระทบจากการรั่วไหลของข้อมูลส่วนบุคคล จนนำไปสู่การร้องเรียน ฟ้องร้องของเจ้าของข้อมูล ซึ่งจะทำให้เกิดผลกระทบด้านการเงินและชื่อเสียงตามมา

การกำหนดเกณฑ์การยอมรับความเสี่ยง โดยพิจารณาระดับผลกระทบของเหตุการณ์ (Impact) และโอกาสที่จะเกิดสถานการณ์ (Likelihood) ท่านสามารถพิจารณาตัวอย่างหลักเกณฑ์การยอมรับความเสี่ยงได้จากหัวข้อ M3.9 สามารถพิจารณาทางเลือกในการจัดการความเสี่ยง ได้แก่ การบรรเทาความเสี่ยง (Risk Mitigation) การถ่ายโอนความเสี่ยง (Risk Transfer) การหลีกเลี่ยงความเสี่ยง (Risk Avoidance) และการคงความเสี่ยง (Risk Retention)[9] โดยสามารถพิจารณาตัวอย่างในการประยุกต์ใช้ได้ ดังนี้

การบรรเทาความเสี่ยง (Risk Mitigation) เป็นการนำมาตรการควบคุมด้านความมั่นคงปลอดภัยมาใช้ในการบรรเทาความเสี่ยง เช่น จากการประเมินความเสี่ยงพบว่า พนักงานยังขาดความรู้ความเข้าใจในการดำเนินการตามมาตรการรักษาความมั่นคงปลอดภัยที่องค์กรกำหนด องค์กรอาจใช้วิธีในการอบรมให้ความรู้กับพนักงาน เป็นต้น

การถ่ายโอนความเสี่ยง (Risk Transfer) เป็นการถ่ายโอนความเสี่ยงไปยังภายนอก โดยองค์กรอาจซื้อประกันภัยไซเบอร์ หรือจ้างหน่วยงานภายนอกในการดำเนินกิจกรรมที่ก่อให้เกิดความเสี่ยง เช่น การ Outsource DPO (Data Protection Officer)

การหลีกเลี่ยงความเสี่ยง (Risk Avoidance) เป็นการหลีกเลี่ยงกิจกรรมที่ก่อให้เกิดความเสี่ยง เช่น องค์กรพบว่าการที่อนุญาตให้ผู้ใช้ใช้งานระบบส่งข้อความทันที (Instant Messaging) อาจก่อให้เกิดความเสี่ยงที่จะทำให้ข้อมูลส่วนบุคคลรั่วไหล องค์กรจึงปิดการใช้งานระบบส่งข้อความทันที (Instant Messaging)

การคงความเสี่ยง (Risk Retention) เป็นการยอมรับความเสี่ยง ซึ่งโดยทั่วไปอาจพิจารณาจากค่าใช้จ่ายในการจัดการความเสี่ยงและประโยชน์ที่ได้รับ อย่างไรก็ตามองค์กรควรพิจารณาให้ถี่ถ้วนในการยอมรับความเสี่ยงกรณีที่เป็นผลกระทบกับเจ้าของข้อมูลส่วนบุคคล เพราะอาจเกิดความเสี่ยงด้านการดำเนินงาน (Operational Risk) ความเสี่ยงด้านการเงิน (Financial Risk) ความเสี่ยงด้านการปฏิบัติตามกฎระเบียบและกฎหมาย (Compliance Risk) ตลอดจน ความเสี่ยงด้านชื่อเสียง (Reputation Risk) ที่จะตามมาในที่สุด

ทั้งหมดนี้เป็นแนวทางในการบริหารความเสี่ยงองค์กรให้สอดคล้องกับความเสี่ยงของการคุ้มครองข้อมูลส่วนบุคคล ซึ่งองค์กรสามารถเริ่มดำเนินการ และพิจารณาบริบทต่างๆ ได้ไม่ยากนัก

[1] ISO 31000:2018 Risk management — Guidelines

[2] ประกาศกระทรวงดิจิทัลเพื่อเศรษฐกิจและสังคม

เรื่อง มาตรฐานการรักษาความมั่นคงปลอดภัยของข้อมูลส่วนบุคคล พ.ศ. ๒๕๖๓

[3] NIST Privacy Framework 1.0

[4] Risk, High Risk, Risk Assessments and Data

Protection Impact Assessments under the GDPR, CIPL GDPR Interpretation and Implementation Project

Reference : ISO/IEC 27005:2018 Information technology — Security techniques — Information security risk management

[5] ISO/IEC 27005:2018

Information technology — Security techniques — Information security risk management

[6] GDPR Article 35 (7)

[7] Risk, High Risk, Risk Assessments and Data

Protection Impact Assessments

under the GDPR, CIPL GDPR Interpretation and Implementation Project

[8] COSO ERM — Integrated Framework, https://www.coso.org/Pages/erm-integratedframework.aspx

[9] CISSP All-in-one Exam Guide 8th Edition and CISSP Official Study Guide 8th Edition